«Доктор Веб»: обзор вирусной активности за 2023 год

По сравнению с предыдущим годом, в 2023 снизилось число обращений пользователей за расшифровкой файлов. При этом также наблюдалось снижение количества детектирований банковских троянских программ.

Минувший год запомнился рядом событий в сфере информационной безопасности. Весной наши специалисты зафиксировали атаку Android-троянов, которые заражают смарт-телевизоры и приставки с Android TV. Летом вирусные аналитики «Доктор Веб» выявили трояна, предназначенного для кражи криптовалют. Он скрывался в некоторых пиратских сборках Windows 10 и при заражении компьютеров инфицировал системный EFI-раздел. Уже осенью мы сообщили об атаке шпионских троянских приложений на иранских пользователей Android. Эти вредоносные программы похищали персональные данные и деньги жертв. Кроме того, наша компания предупредила о распространении вредоносных плагинов для сервера обмена сообщениями Openfire. Они эксплуатировали одну из уязвимостей в ПО Openfire и выполняли различные команды злоумышленников.

Среди мобильных угроз наибольшее распространение получили рекламные троянские приложения, вредоносные программы-шпионы, а также нежелательное рекламное ПО. При этом в каталоге Google Play было выявлено множество новых вредоносных приложений с почти полумиллиардным суммарным числом установок. Также наши специалисты обнаружили очередных троянов — похитителей криптовалют, нацеленных не только на пользователей ОС Android, но и на владельцев устройств под управлением iOS.

Интернет-аналитики компании «Доктор Веб» продолжили выявлять фишинговые интернет-ресурсы. Популярностью среди мошенников вновь пользовались поддельные сайты банков, интернет-магазинов, нефтегазовых компаний.

Главные тенденции года

Широкое распространение троянов, созданных с использованием скриптового языка AutoItШирокое распространение вредоносных программ, демонстрирующих рекламуСнижение числа инцидентов с троянскими программами-вымогателямиПоявление новых семейств банковских трояновПоявление множества новых угроз в каталоге Google PlayВысокая активность интернет-мошенников

Преобладание вредоносных скриптов и фишинговых документов во вредоносном почтовом трафике

Наиболее интересные события 2023 года

В мае 2023 года компания «Доктор Веб» рассказала о троянском модуле Android.Spy.SpinOk, который предлагался разработчикам Android-игр и программ в качестве маркетингового инструмента, но при этом обладал шпионской функциональностью. Он собирал информацию о хранящихся на устройствах файлах и мог передавать их злоумышленникам, а также был способен подменять и загружать содержимое буфера обмена на удаленный сервер. Кроме того, он мог демонстрировать рекламу. Наши вирусные аналитики выявили этот модуль в более чем ста приложениях, загруженных из Google Play свыше 421 000 000 раз. После выхода соответствующей публикации разработчик SpinOk обратился в компанию «Доктор Веб» с целью проверки и устранения причин классификации модуля как вредоносного. Впоследствии он был обновлен до версии 2.4.2, в которой троянская функциональность отсутствовала.

В июне наши специалисты обнаружили вредоносное приложение Trojan.Clipper.231 для кражи криптовалюты. Оно было встроено в ряд пиратских сборок Windows 10 и при заражении компьютеров проникало в системный EFI-раздел. Стилер подменял адреса криптокошельков в буфере обмена на адреса, заданные мошенниками. На момент обнаружения злоумышленникам с его помощью удалось похитить криптовалюту на сумму, эквивалентную порядка $19 000.

Уже в июле компания «Доктор Веб» выявила атаку на пользователей Windows, в ходе которой применялась модульная троянская программа-загрузчик Trojan.Fruity.1. С ее помощью злоумышленники в зависимости от своих целей могли заражать компьютеры различными типами вредоносных приложений. При этом киберпреступники предприняли ряд мер для повышения шансов атаки на успех. Например, Trojan.Fruity.1 распространялся в составе специально подготовленных установщиков популярных программ, которые загружались с вредоносных сайтов, а процесс заражения целевых систем благодаря модульной архитектуре трояна был многоступенчатым. Кроме того, для запуска компонентов Trojan.Fruity.1 использовались безобидные приложения, а при заражении системы выполнялась попытка обойти антивирусную защиту.

В начале сентября наша компания опубликовала исследование бэкдора Android.Pandora.2, который атаковал преимущественно испаноязычных пользователей. Различные модификации этого трояна заражают смарт-телевизоры и приставки с Android TV, куда попадают через скомпрометированные версии прошивок, а также при установке троянских версий ПО для нелегального просмотра видео онлайн. Массовые случаи атак с участием Android.Pandora.2 фиксировались в марте 2023 года. Первые модификации этой троянской программы были добавлены в вирусную базу Dr.Web еще в июле 2017 года.

Чуть позже мы сообщили о троянах семейства Android.Spy.Lydia, главной целью которых были иранские пользователи Android. Эти вредоносные программы предоставляли злоумышленникам удаленный доступ к инфицированным устройствам, обладали шпионской функциональностью и применялись для кражи персональной информации и денег.

А в конце сентября компания «Доктор Веб» предупредила о распространении вредоносных плагинов JSP.BackDoor.8 для сервера обмена сообщениями Openfire — они эксплуатировали уязвимость CVE-2023-32315 в этом продукте. Данная уязвимость позволяла хакерам получать доступ к файловой системе зараженных серверов и использовать их в составе ботнета. Троянские плагины специалисты вирусной лаборатории «Доктор Веб» обнаружили в ходе расследования атаки трояна-шифровальщика на инфраструктуру одного из клиентов нашей компании. Именно с помощью такого плагина на сервер с установленным уязвимым ПО Openfire и была совершена атака энкодера. Плагины JSP.BackDoor.8 являются созданными на языке Java бэкдорами, позволяющими выполнять ряд команд в виде GET- и POST-запросов, которые отправляют злоумышленники. С их помощью атакующие также могут получать информацию о скомпрометированном сервере — например, сведения о сетевых подключениях, IP-адресе, пользователях и версии ядра системы.

Вирусная обстановка

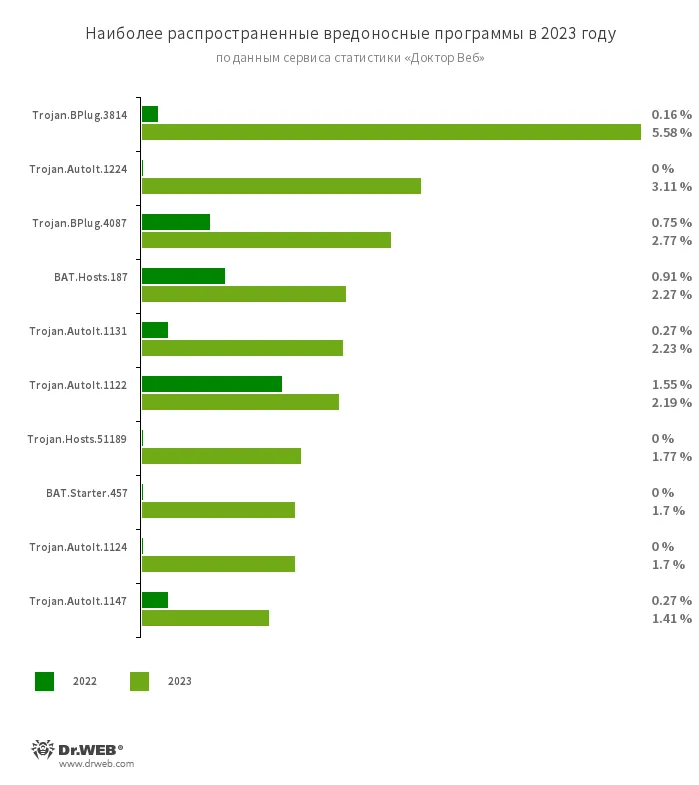

Анализ статистики детектирований антивируса Dr.Web за 2023 год показал увеличение общего числа обнаруженных угроз на 12,27% по сравнению с 2022 годом. Число уникальных угроз при этом возросло на 21,70%. Наиболее заметную активность проявили троянские приложения, которые распространяются в составе других вредоносных программ с целью затруднить их обнаружение. Кроме того, пользователи часто сталкивались с рекламными троянами и всевозможными вредоносными скриптами.

- Trojan.BPlug.3814

- Trojan.BPlug.4087

Детектирование вредоносных компонентов браузерного расширения WinSafe. Эти компоненты представляют собой сценарии JavaScript, которые демонстрируют навязчивую рекламу в браузерах. - Trojan.AutoIt.1224

- Trojan.AutoIt.1131

- Trojan.AutoIt.1124

- Trojan.AutoIt.1122 Trojan.AutoIt.1147

- Детектирование упакованной версии троянской программы Trojan.AutoIt.289, написанной на скриптовом языке AutoIt. Она распространяется в составе группы из нескольких вредоносных приложений ― майнера, бэкдора и модуля для самостоятельного распространения. Trojan.AutoIt.289 выполняет различные вредоносные действия, затрудняющие обнаружение основной полезной нагрузки.

-

BAT.Hosts.187

Вредоносный скрипт, написанный на языке командного интерпретатора ОС Windows. Модифицирует файл hosts, добавляя в него определенный список доменов. - Trojan.Hosts.51189

- Троянская программа, которая изменяет содержимое файла hosts на компьютерах под управлением ОС Windows.

- BAT.Starter.457

Вредоносный скрипт, написанный на языке командного интерпретатора ОС Windows. Предназначен для запуска различных вредоносных приложений на целевых компьютерах.

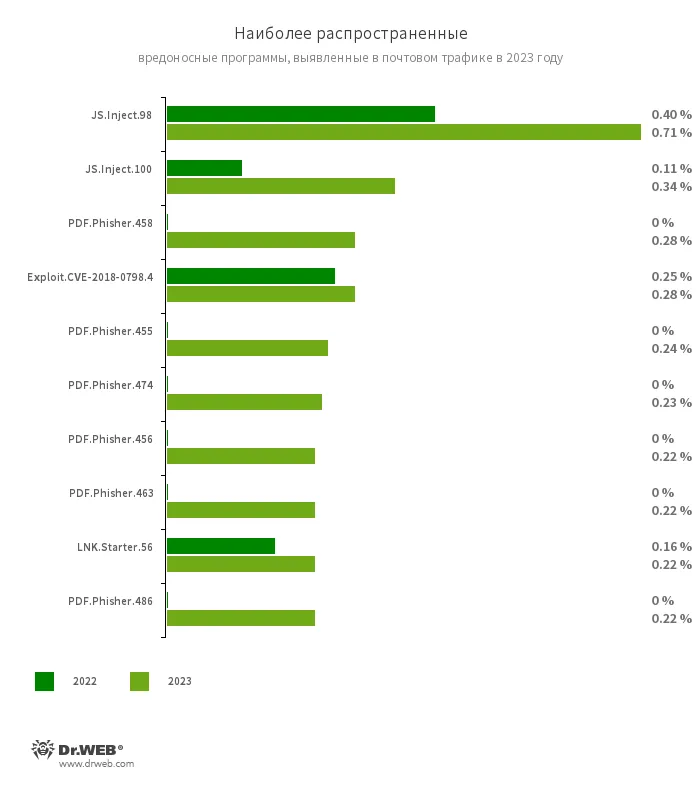

В почтовом трафике в 2023 году наиболее распространенными угрозами стали вредоносные скрипты и фишинговые документы, которые часто представляют собой поддельные формы ввода учетных данных. Такие документы имитируют авторизацию на популярных сайтах и передают злоумышленникам вводимые жертвами данные. Широкое распространение вновь получили и вредоносные программы, эксплуатирующие уязвимости документов Microsoft Office.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Они встраивают вредоносный скрипт в HTML-код веб-страниц.

- PDF.Phisher.45

- PDF.Phisher.455

- PDF.Phisher.474

- PDF.Phisher.456

- PDF.Phisher.486

- PDF.Phisher.46PDF-документы, используемые в фишинговых email-рассылках.

- Exploit.CVE-2018-0798.4

- LNK.Starter.56

- Детектирование специальным образом сформированного ярлыка, который распространяется через съемные накопители и для введения пользователей в заблуждение имеет значок диска. При его открытии происходит запуск вредоносных VBS-скриптов из скрытого каталога, расположенного на том же носителе, что и сам ярлык.

Шифровальщики

По сравнению с 2022, в 2023 году в вирусную лабораторию «Доктор Веб» поступило на 28,84% меньше запросов от пользователей, пострадавших от троянских приложений-шифровальщиков. На следующем графике представлена динамика регистрации запросов на расшифровку файлов:

Наиболее распространенные шифровальщики в 2023 году:

- Trojan.Encoder.26996 (21,35% обращений пользователей

- Шифровальщик, известный как STOP Ransomware. Он пытается получить приватный ключ с удаленного сервера, а в случае неудачи пользуется зашитым. Это один из немногих троянов-вымогателей, который шифрует данные поточным алгоритмом Salsa20.

- Trojan.Encoder.3953 (18,87% обращений пользователей

-

Шифровальщик, имеющий несколько различных версий и модификаций. Для шифрования файлов применяет алгоритм AES-256 в режиме CBC.

- Trojan.Encoder.35534 (6,00% обращений пользователей

- Шифровальщик, также известный как Mimic. При поиске целевых файлов для шифрования троян использует библиотеку everything.dll легитимной программы Everything, предназначенной для мгновенного поиска файлов на Windows-компьютерах.

- Trojan.Encoder.34027 (2,18% обращений пользователей

- Шифровальщик, также известный как TargetCompany или Tohnichi. Для шифрования файлов использует алгоритмы AES-128, Curve25519 и ChaCha20.

- Trojan.Encoder.35209 (2,01% обращений пользователей

- Шифровальщик, известный как Conti (один из вариантов трояна — Trojan.Encoder.33413). Для шифрования файлов применяет алгоритм AES-256.

Сетевое мошенничество

В 2023 году интернет-аналитики компании «Доктор Веб» наблюдали высокую активность мошенников и обнаружили множество фишинговых сайтов. Наиболее востребованной среди злоумышленников стала финансовая тематика: около 60% выявленных нежелательных интернет-ресурсов имитировали настоящие сайты кредитных организаций. Распространенными вариантами среди них были поддельные личные кабинеты для входа в онлайн-банк и страницы с псевдоопросами. С помощью таких подделок киберпреступники пытались заполучить персональные данные пользователей и реквизиты для доступа к учетным записям в интернет-банках.

Кроме того, злоумышленники продолжили заманивать потенциальных жертв на мошеннические сайты с предложениями помочь улучшить финансовое положение. В одних случаях им предлагалось заработать на инвестициях в сервисах, якобы имеющих отношение к крупным нефтегазовым компаниям. В других — получить доступ к неким автоматизированным торговым платформам, якобы гарантирующим высокую прибыль. Популярностью вновь пользовались и вариации с «получением» социальных выплат от государства. Фишинговая схема на таких сайтах сводится к тому, что пользователи после ответа на ряд простых вопросов должны указать персональные данные для регистрации учетной записи, а в случае с якобы получением тех или иных выплат — еще и заплатить «комиссию» за перевод на их банковский счет в действительности несуществующих денег.

На скриншотах ниже показаны примеры мошеннических сайтов финансовой тематики. В первом случае пользователям якобы от имени крупной российской нефтегазовой компании предлагается получить доступ к «инвестиционной платформе». Во втором — к инвестиционному сервису, якобы имеющему отношение к одному из европейских банков. В третьем — к псевдоторговой «автоматизированной системе», известной под именами Quantum UI, Quantum System и т. п.